Me 15 korrik 2022 u krye nje sulm shkaterimtar ndaj infrastruktures se shtetit shqipetar.

Sulmi u krue ne disa hapa:

- Hyrja fillestare ne sistem

- Marrja e te dhenave

- Kodifikimi I te dhenave the shkaterimi

- Operacione inteligjence

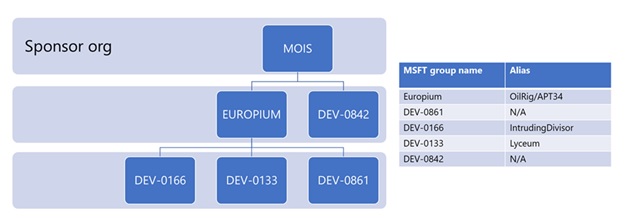

Aktoret qe moren pjese ne sulm:

- DEV-0842 ngarkoi ransomware dhe fshiresin e te dhenave

- DEV-0861 mori kontrollin fillestar dhe nxorri te dhenat

- DEV-0166 nxorri te dhenat

- DEV-0133 mblodhi informacion mbi infrastrukturen

Aktoret qe moren pjese jane te lidhur me grupin e hakerave EUROPIUM I cili eshte ne varesi te ministries se inteligjences iraniane (MOIS).

Fig 1. Aktoret e sulmit dhe varesia.

Provat qe sulmi ishte nga aktorete lidhur me qeverine e iranit:

- Sulmuesit veprojne jashte Iranit

- Sulmiesit qe jane pergjegjes per futjen ne system dhe nxjerrjen e te dhenave kane perdorur programe te perdorura me pare nga sulmues iranian

- Sulmuesit qe jane pergjegjes per futjen ne system dhe nxjerrjen e te dhenave jane gjithashtu pergjegjes per sulmet ne shtetet qe jane me interest e vecante nga irani

- Kodi I fshiresit eshte perdorur perpara nga nje actor iranian

- Ransomware eshte firmosur me te njejten certificate digitale qe jane firmosur dhe programet e tjera qe perdoren nga sulmuesit Iranian

Marrja e aksesit dhe nxjerrja e te dhenave

Grupi DEV-0861 ka marre aksesin e sistemit ne Maj 2021 duke perdorur nje debesi te sistemit CVE-2019-0604 te serverit sharepoint administrata.al (Collab-Web2.*.*) I cili nuk eshte perditesuar, dhe ka perforcuar aksesin me korrik 2021 duke perdorur nje sherbim te keq konfikuruar I cili ishte anetar in grupit te administratoreve lokale.

Analiza e logeve te serverit exchange tregon se DEV-0861 ka nxjerre te dhenat me email nga rrejti I viktimes midid tetor 2021 dhe janar 2022.

DEV-0861 ka operuar me keto IP per te nxjerre te dhenat me email:

- 144[.]76[.]6[.]34

- 176[.]9[.]18[.]143

- 148[.]251[.]232[.]252

DEV-0166 eshte vezhguar te nxjerre te dhena nga rrejti I viktimes midis nentor 2021 dhe maj 202. DEV-0166 ka perdorur Jason.exe per te gjetur fjalekalimet e emaileve. Ky program perdoret nga aktoret e lidhur me MOIS.

Web shells jane venosur ne keto directori:

- C:\Program Files\Common Files\microsoft shared\Web Server Extensions\16\TEMPLATE\LAYOUTS\evaluatesiteupgrade.cs.aspx

- C:\Program Files\Common Files\microsoft shared\Web Server Extensions\16\TEMPLATE\LAYOUTS\Pickers.aspx

- C:\ProgramData\COM1\frontend\Error4.aspx

Artifaktet e gjetura:

- IPGeter.exe

- FindUser.exe

- recdisc.exe

- NetE.exe

- advanced_port_scanner.exe

- mimikatz.exe

- shared.exe

- Stored CSV and TXT files

Mbledhja e te dhenave

Gjate Tetor 2021-janar 2022 aktoret e sulmit kane perdorur nje program unik per xjerrjen e te dhenave I cili nderveproi me API e Exchange duke krijuar nje identitet I quajtur “HealthMailbox55x2yq” I cili imiton Exchange Health Manager Service duke perdorur komanda ne powershell .

Aktoret me pas kane shtuar kete identitet ne grupin “Organization Management” I cili ka akses te larte dhe me pas I kane shtuar rolin “Application Impersonation”.

Ky rol ben te mundur qe programi te personifikoje perdorues te sistemit dhe te kryeje detyrat e perdoruasit, kjo ka beret e mundur qe program te fuksionoje si pronar i kutise postare (mailbox).

Ransomware dhe fshiresi

Sulmi ne admistraten shqipetare eshte kryer me nje taktike te njohur e perdorur nga shteti Iranian duke ngarkuar Ransomware ne fillim I ndjekur nga fshiresi. Te du programet Ransomware dhe Fshiresi nga analiza lidhen me aktoret e shtetit Iranian. Fshiresi I cili I ngarkua nga DEV-0842 ka perdorur te njejten license dhe EldoS RawDisk driver si ZeroCleare, nje fshires I cili eshte perdorur nga aktoret e shtetit Iranian ne sulmin e kompanise Middle East energy ne vitin 2019.

Ne ate rast IBM zbuloi se aktoret kishin marre akses ne system nje vit perpara se te benin fshirjen e te dhenave.

I njejti skenar eshte perdorur edhe ne sulmin ndaj shtetit shqipetar.

Kodi I perdorur ne sulm ka keto te dhena:

| Filename | SHA-256 |

| cl.exe | e1204ebbd8f15dbf5f2e41dddc5337e3182fc4daf75b05acc948b8b965480ca0 |

| rwdsk.sys | 3c9dc8ada56adf9cebfc501a2d3946680dcb0534a137e2e27a7fcb5994cd9de6 |

bashkelidhur me cl.exe fshiresi kishte textin hex-string ‘B4B615C28CCD059CF8ED1ABF1C71FE03C0354522990AF63ADF3C911E2287A4B906D47D,’ qe eshte e njejtalicense e perdorurper EldoS RawDisk driver e ZeroCleare fshires I dokumentuar nga IBM X-Force ne 2019. Eldos driver eshte nje program zyrtar I cili eshte abuzuzar nga ZeroCleare dhe eshte perdorur per tef shire te dhenat ne sisteme.

Ky program nuk eshte shume I njohur por eshte nje nga programet e perdorura ne sulem qe lidhen me MOIS.

Ransomware payload I perdorur nga DEV-0842 ka keto te dhena:

| Filename | SHA-256 |

| GoXml.exe | f116acc6508843f59e59fb5a8d643370dce82f492a217764521f46a856cc4cb5 |

Ky program eshte firmosur me nje certificate jo te vlefshme nga Kuwait Telecommunications Company KSC. Kjo certifikate ka gjurmen SHA-1 55d90ec44b97b64b6dd4e3aee4d1585d6b14b26f.

Kjo certificate eshte perdorur vetem per te firmosusr vetem 15 file qe eshte nje sasi shume e vogel.

Shume file te tjera binare jane pare te firmosura me kete certificate te cilat jane te lidhura me MOIS, duke perfshire dhe DEV-0861 nje viktime ne arabine saudite ne qershor 2021.

| Filename | SHA-256 |

| Read.exe | ea7316bbb65d3ba4efc7f6b488e35db26d3107c917b665dc7a81e327470cb0c1 |

Nuk eshte e qarte nqs read.exe eshte ngarkuar nga DEV-0861 ne viktimen e arabise saudite ose nqs DEV-0861 I eshte dhene akses DEV-0842

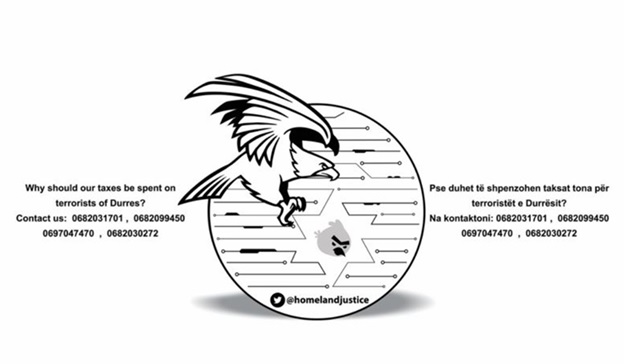

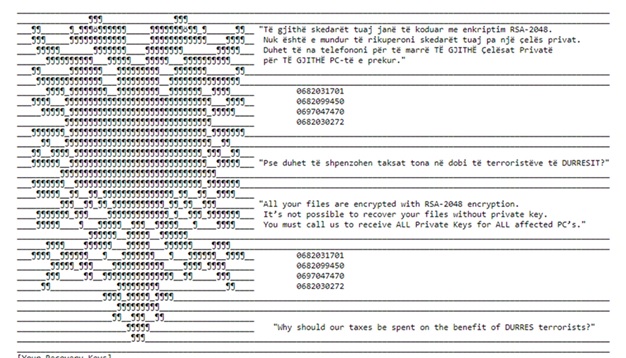

Fig 2. Foto e ransoware ne sistem.

Anashkalimi I mbrojtjes

Perpara sulmit aktoret kane mare akses administrator tek sistemi I mbrojtjes EDR duke beret e mundur modifikimin, fshirjen e librarive tek te tere klientet e administrates. Gjithashtu eshte gjetur disable-defender.exe I cili caktivizon systemin e mbrojtjes Microsoft Defender Antivirus.

Ky program pyet TokenElevation duke perdorur GetTokenInformation API dhe kontrollon nqs procesi eshte duke u ekzekutuar.

Nqs nuk eshte duke u ekzekutuar me privilegje te rritura program shqaq

“Must run as admin!\n”. Nqs program eshte duke u ekzekutura me privilegje te larta ai pyet TokenUser dhe kontrollon nqs SID is “S-1-5-18”.

Nqs procesi aktual nuk eshte I ekzekutuar ai shfaq “Restarting with privileges\n” dhe tenton te rrisi privilegjet.

Per te rritur privilegjet program kontrollon TrustedInstaller nqs eshte aktivizuar.

Per te bere kete ai ekzekuton sherbimin “SeDebugPrivilege” dhe “SeImpersonatePrivilege” per ti vendosur privilegje vetes se tij.

Programi kontrollon per procesin winlogon.exe dhe I merr token, dhe e personifikon duke thirrur mpersonateLoggedOnUser/SetThreadToken.

Pasi personifikon winlogon.exe ai haop nje process TrustedInstaller I merr token per ta personifikuar dhe krijon nje process te ri me privilegje te ngritura duke perdorur CreateProcessWithTokenW.

Pasi krijon procesin e tij me privilegjet e TrustedInstaller, ai caktivizon komponentet e Defender

- Terminates smartscreen.exe

- Modifies WinDefend service to DemandLoad.

- Modifies “TamperProtection” value to 0

- Queries WMI “Root\Microsoft\Windows\Defender” Namespace “MSFT_MpPreference” class for “DisableRealtimeMonitoring”

- Sets “DisableAntiSpyware” value to 1

- Sets “SecurityHealth” value to 3

- Sets “DisableAntiSpyware” value to 0

- Sets “SYSTEM\CurrentControlSet\Services\WinDefend” service “Start” value to 3

- Sets “DisableRealtimeMonitoring” value to 1

- Modifies further settings using WMI “Root\Microsoft\Windows\Defender” Namespace “MSFT_MpPreference” class values,

- “EnableControlledFolderAccess”

- “PUAProtection”

- “DisableRealtimeMonitoring”

- “DisableBehaviorMonitoring”

- “DisableBlockAtFirstSeen”

- “DisablePrivacyMode”

- “SignatureDisableUpdateOnStartupWithoutEngine”

- “DisableArchiveScanning”

- “DisableIntrusionPreventionSystem”

- “DisableScriptScanning”

- “DisableAntiSpyware”

- “DisableAntiVirus”

- “SubmitSamplesConsent”

- “MAPSReporting”

- “HighThreatDefaultAction”

- “ModerateThreatDefaultAction”

- “LowThreatDefaultAction”

- “SevereThreatDefaultAction”

- “ScanScheduleDay”

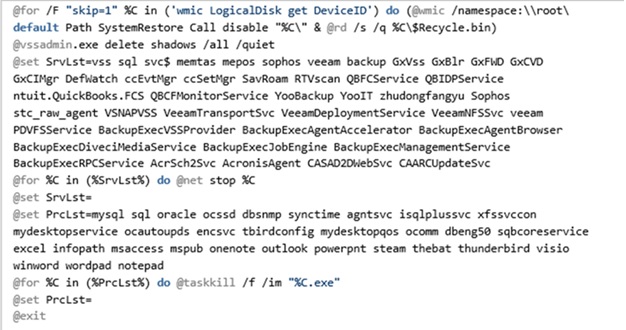

Veprimet ne Objektiv

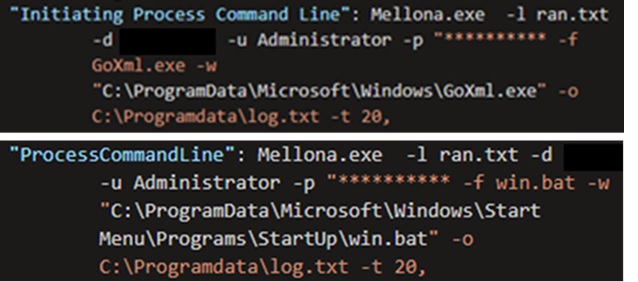

Shperndarja e kodimit dhe fshirja e te dhenave eshte bere duke perdorur dy metoda nepermjet programit Mellona.exei cili emrin origjinal e ka MassExecuter.exe.

Metdoda e pare kopjoi ransomware GoXml.exe dhe nje file bat qe shkaktoi ekzekutimin e ransomware ose fshiresit ne momentin qe perdoruesi hyn ne system.

Metoda e dyte ishte te thirrej ransomware nepermjet Mellona.exe pasi te kopjohej me smb.

Fig 3. Komandat e procesit Mellona.exe te perdorura per te shperndare ransomware

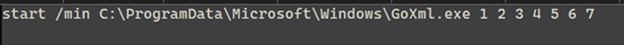

win.bat – file qe ekzekuton ransomware – Trojan:Win32/BatRunGoXml

- Ekzekuton ransomwaren nga All Users.

Fig 4. Permajtja e Win.bat

GoXml.exe – program I Ransomware – Ransom:Win32/Eagle!MSR

- merr >= 5 argumente. Nqs numri I argumenteve eshte me pak se 5, do krijoje nje gabim dhe do krijojeOpen dialog box via GetOpenFileNameA I cili lejon perdoruesin te hapi nje file *.xml

- nws ka 5 ose me shume argumente , ne fillim to kontrolloje nqs ka instance duke u ekzekutuar duke hapur Mutex via OpenMutexA:

“Global\\abcdefghijklmnoklmnopqrstuvwxyz01234567890abcdefghijklmnopqrstuvwxyz01234567890”

- nqs ska instance duke u ekzekutuardo te krijoje Mutex via CreateMutexA.

- Tenton te aktivizoje te gjithe volumet:

- Gjen volume e hapura via FindFirstVolumeW and FindNextVolumeW.

- Gjen skedaret aktive via GetVolumePathNamesForVolumeNameW.

- Nqs ska active krijon nje direktori te quajtur c:\\HD%c (%c is A, B, C, …) via CreateDirectoryW.

- Aktivizon volume ne direkrori via SetVolumeMountPointW.

- ekzekuton cmd.exe dhe ekzekuton keto komanda:

Fig 5. Permbajtaja skriptit te ransomware

- Stringjet jane te koduara me Algoritmin RC4 me celes “8ce4b16b22b58894aa86c421e8759df3”.

- Gjeneron celesin duke perdorur funksionin rand() dhe perdor ate per koduar te dhenat. Celesi eshte I shkruar ne kod dhe me celesin public.

- Celesi I enkriptuar enkodohet me Base64 dhe shtohet tek Ransomware

- Riemeron filet si [original file name].lck, dhe pastaj I kodon.

- Krijon nje file te quajtur How_To_Unlock_MyFiles.txt ne cdo skedar perpara se ta kodoje, filet jane te tera ne shqip

- Fig 6. Nje file ne shqip

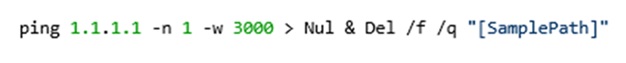

- Fshin veten e tij me ane te cmd.exe qe ekzekuton skriptin

- Figure 7 Skripti per shfirje

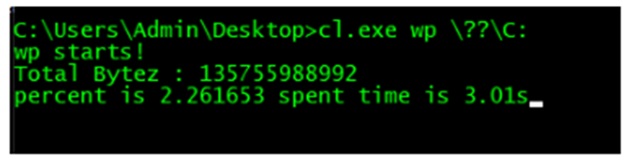

cl.exe – fshiresi – Dos:Win64/WprJooblash

- cl.exe merr keto parametra

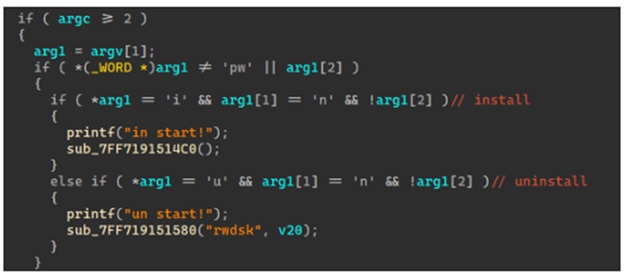

- cl.exe in –instalon driverin rwdsk.sys dhe sherbimet e tij.

- cl.exe un – cinstalin driver rwdsk.sys dhe sherbimet e tij

- cl.exe wp <PATH> – fshin rwdsk.sys driver

Fig 7. Perdorimi i rwdsk.sys

- sherbimi I krijuar: HKLM\SYSTEM\CurrentControlSet\Services\RawDisk3

- Driveri I instaluar duhet te jete ne C:\Windows\System32\drivers\rwdsk.sys ose ne te njejtin skedar me cl.exe .

Fig 8. Direktoria ku eshte driveri

- Nqs I japim vendodhjen (Example: \??\PHYSICALDRIVE0) me parametrin ‘wp’, ja kalon funksionit duke perfshire GENERIC_READ | GENERIC_WRITE access value and a hexadecimal value “B4B615C28CCD059CF8ED1ABF1C71FE03C0354522990AF63ADF3C911E2287A4B906D47D”. Duke ju referuar referencafe ky eshte I njejti I perdorur nga ZeroCleare Wiper ne 2020. IBM e konfirmon kete vlere si licensa per RawDisk

Fig 9. Vlera Hex I perdorur ne ZeroCleare Wiper